Bạn có thể hack ví Bitcoin chỉ với một máy tính và vài dòng lệnh? Lý thuyết nghe có vẻ khả thi – nhưng thực tế thì sao? Phá khóa riêng tư, hay đúng hơn là vượt qua lớp phòng thủ cốt lõi của blockchain, không đơn giản chỉ là chuyện kỹ thuật. Nó là cuộc đua giữa toán học, máy tính và… cả sai lầm của con người.

Vậy, việc phá khóa riêng tư khó đến mức nào? Hãy cùng tìm hiểu nhé!

Khóa riêng tư (private key) là gì?

Khóa riêng tư (private key) là một mã số bí mật với con số cực lớn được tạo ngẫu nhiên, dùng để truy cập và quản lý tài sản số (như Bitcoin). Nếu ai có được khóa này, họ sẽ toàn quyền kiểm soát tài sản.

Ví dụ với Bitcoin, đó là một con số được chọn ngẫu nhiên trong một khoảng vô cùng rộng – như việc bạn chọn ngẫu nhiên một số từ 1 đến 2²⁵⁶!

Điều quan trọng là con số này phải thật sự ngẫu nhiên và không thể đoán trước. Máy tính sẽ dùng các phương pháp đặc biệt để tạo ra sự ngẫu nhiên này, đảm bảo mỗi người dùng có một khóa riêng tư duy nhất và an toàn.

Rủi ro đối với khóa riêng tư

Có 2 loại rủi ro chính:

- Rủi ro từ bên trong: Nếu khóa riêng được tạo ra từ các trình tạo số ngẫu nhiên yếu, thì hacker dễ đoán trúng hơn.

- Rủi ro từ bên ngoài: Một số công nghệ tiên tiến như máy tính lượng tử có thể trở thành mối đe dọa trong tương lai vì khả năng đoán khóa nhanh hơn. Tuy nhiên hiện tại điều này vẫn chưa khả thi.

Vì sao bạn dễ “mất khóa riêng”?

Có 2 nguyên nhân làm lộ khóa riêng tư của bạn:

- Phá khóa riêng tư: Tin tặc cố gắng đoán ra khóa của bạn bằng cách sử dụng sức mạnh tính toán cực lớn hoặc các thuật toán toán học phức tạp. Việc này gần như là bất khả thi.

- Đánh cắp khóa riêng tư: Điều này phổ biến hơn, thường xảy ra khi ai đó lấy được khóa của bạn do bạn bảo mật kém hoặc bị lừa.

Thực tế, đa số vụ mất khóa xảy ra do bị đánh cắp thông qua phần mềm độc hại (malware) hoặc các chiêu lừa (phishing) nhắm vào sai sót của người dùng.

Cách tốt nhất để bảo vệ khóa: Không để khóa xuất hiện trên thiết bị có kết nối Internet. Dùng ví lạnh là bước đơn giản nhất để giữ khóa an toàn.

Phá khóa riêng tư có khó không?

Rất khó. Bitcoin dùng thuật toán mã hóa đường cong elliptic (ECC) với độ dài 256 bit, tương đương với khoảng 2²⁵⁶ khả năng, lớn hơn cả số hạt cát trên Trái Đất.

Ngay cả khi một siêu máy tính có thể thử 1.000 tỷ khóa mỗi giây, thì cũng phải mất khoảng 10⁶⁵ năm để phá được, trong khi vũ trụ mới chỉ khoảng 13,8 tỷ năm tuổi. Điều này gần như là bất khả thi.

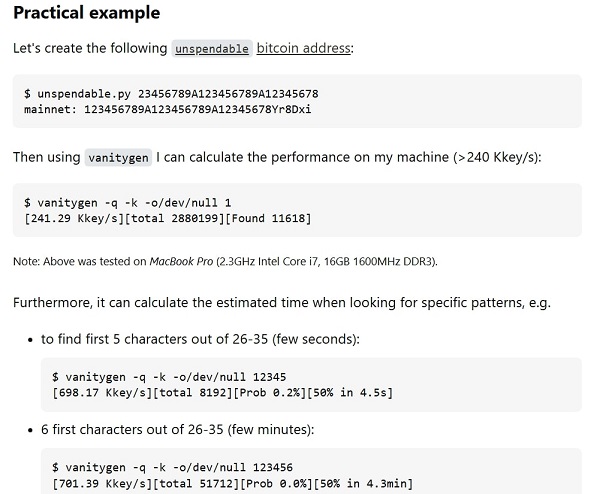

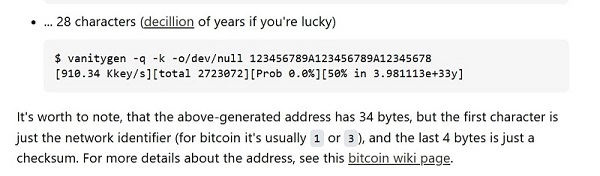

| Chuỗi Vanity | Độ khó (difficulty) | Thời gian trung bình (average time) |

|---|---|---|

| 1B | 22 | < 1 giây |

| 1Bi | 1,330 | < 1 giây |

| 1Bit | 77,178 | < 1 giây |

| 1Btc | 4,476,342 (4.48E+6) | < 10 giây |

| 1Bitco | 259,627,881 (2.6E+8) | 3 phút |

| 1Bitcoi | 15,058,417,127 (1.506E+10) | 3 giờ |

| 1Bitcoin | 8.7339E+11 | 1 tuần |

| 1BitcoinE | 5.0657E+13 | 1 năm |

| 1BitcoinEa | 2.9381E+15 | 60 năm |

| 1BitcoinEat | 1.7041E+17 | 3,500 năm |

| 1BitcoinEate | 9.8837E+18 | 200,000 năm |

| 1BitcoinEater | 5.7325E+20 | 11,700,000 năm |

| 1BitcoinEaterAddressDontSend | 1.6209E+47 | 3.3E+33 hoặc 3.3 decillion năm (3.3 tỷ tỷ tỷ tỷ năm) |

Máy tính lượng tử có phá được khóa riêng tư không?

Hiện tại thì chưa. Dưới đây là lý do:

- Công nghệ hiện nay còn quá yếu: Máy tính lượng tử hiện tại (với 100–200 qubit) chưa đủ mạnh để phá được chữ ký số ECDSA của Bitcoin. Để làm được điều đó cần máy có khoảng 2.500 – 3.000 qubit logic, tương đương hàng triệu qubit vật lý. Công nghệ này vẫn còn cách chúng ta hàng chục năm.

- SHA-256 vẫn rất an toàn: Dù thuật toán Grover có thể rút ngắn thời gian tấn công, nhưng vẫn cần thực hiện khoảng 2¹²⁸ lần thử, điều mà máy tính lượng tử hiện tại không thể làm được.

- Một số rủi ro cụ thể:

+ Địa chỉ bị dùng lại: Nếu tái sử dụng địa chỉ, khóa công khai có thể bị lộ và dễ bị tấn công hơn trong tương lai.

+ Giao dịch cũ (P2PKH): Một số địa chỉ cũ bắt đầu bằng “1” sẽ để lộ khóa công khai khi sử dụng, tạo ra một “khoảng thời gian nhỏ” để bị tấn công.

Tuy nhiên, ví hiện đại đã khuyến khích dùng địa chỉ một lần và các định dạng mới giúp giảm nguy cơ lộ khóa công khai.

Cộng đồng Bitcoin đang chủ động chuẩn bị, nghiên cứu các phương pháp mã hóa chống lượng tử như Post-Quantum Cryptography (PQC). Các đề xuất như chữ ký Schnorr (BIP-340) và các giải pháp PQC đang được thảo luận và có thể được triển khai vào những năm 2030 để đảm bảo an toàn lâu dài.

Video 5 phút về mã hóa 256-bit rất đáng để xem:

Cách để tạo và bảo vệ khóa riêng tư an toàn

Để giữ khóa riêng tư an toàn, cả cá nhân và tổ chức nên tuân theo một số nguyên tắc cơ bản. Những nguyên tắc này tập trung vào 3 khía cạnh chính: tạo khóa, lưu trữ, và sao lưu.

Tạo khóa riêng tư

-

Sử dụng công cụ uy tín và mã nguồn mở để tạo khóa. Tránh phần mềm không rõ nguồn gốc hoặc chưa được kiểm chứng.

-

Hệ thống cần có nguồn tạo số ngẫu nhiên mạnh, như /dev/random, HSM (thiết bị bảo mật phần cứng) hoặc TPM (Mô-đun nền tảng tin cậy).

-

Bitcoin dùng thuật toán secp256k1 thuộc ECC (mã hóa đường cong elliptic) — rất an toàn nếu triển khai đúng. Trong tương lai, các thuật toán chống lượng tử (PQC) có thể được áp dụng khi rủi ro từ máy tính lượng tử tăng lên.

Tạo địa chỉ nhận

- Taproot (P2TR – bắt đầu bằng “bc1p”): Đây là phương pháp tạo địa chỉ nhận bảo mật và riêng tư tốt nhất hiện nay. Khóa công khai chỉ lộ ra khi chi tiêu, giúp giảm rủi ro, đồng thời có khả năng kháng lượng tử cao hơn.

- SegWit gốc (P2WPKH – bắt đầu bằng “bc1q”): Phương pháp này cũng rất an toàn, chỉ hiển thị khóa công khai khi chi tiêu. Là lựa chọn thay thế đáng tin cậy cho Taproot.

- Địa chỉ cũ (P2PKH – bắt đầu bằng “1”): Đây là phương pháp kém hiệu quả và thiếu các cải tiến bảo mật hiện đại. Dù chỉ lộ khóa công khai khi chi tiêu, nhưng định dạng này dễ gặp giới hạn về tập lệnh và không có cơ chế chống chỉnh sửa (malleability), nên không được khuyến khích sử dụng lâu dài.

Lưu trữ khóa riêng tư

- Không bao giờ lưu khóa ở dạng văn bản thuần (plain text) trên thiết bị có thể bị truy cập bởi người khác.

- Nên dùng ví phần cứng hoặc thiết bị bảo mật như HSM để bảo vệ khóa.

- Bảo vệ khóa bằng mật khẩu mạnh và xác thực hai yếu tố (2FA) nếu có thể.

Sao lưu khóa

- Luôn tạo ít nhất một bản sao lưu khóa (khác thiết bị chính) và lưu ở nơi riêng biệt, an toàn.

- Nếu dùng multisig (nhiều khóa riêng để xác nhận giao dịch), hãy sao lưu từng khóa riêng biệt. Điều này giúp đảm bảo bạn không bị mất toàn bộ tài sản chỉ vì mất một phần khóa.

Multisig & MuSig có giúp tăng bảo mật khỏi việc phá khóa riêng tư?

Multisig (đa chữ ký) là phương pháp yêu cầu nhiều khóa riêng tư để ký một giao dịch trước khi nó được chấp nhận. Cách này mang lại nhiều lợi ích:

- Bảo mật cao hơn: Nếu một khóa bị đánh cắp, kẻ tấn công vẫn không thể lấy được tiền nếu không có các khóa còn lại.

- Chia sẻ trách nhiệm: Các khóa có thể được phân chia cho nhiều người hoặc thiết bị, giảm rủi ro từ một điểm lỗi duy nhất (single point of failure).

MuSig là phiên bản nâng cấp và hiệu quả hơn của Multisig, thường được dùng trong hệ thống Bitcoin với Taproot. Nó có các ưu điểm sau:

- Giao dịch nhỏ gọn hơn: MuSig kết hợp nhiều chữ ký thành một, giúp tiết kiệm dung lượng và giảm phí giao dịch.

- Tăng tính riêng tư: Giao dịch MuSig trông giống như giao dịch bình thường từ một người, giúp che giấu thông tin và bảo vệ quyền riêng tư.

- Bảo mật cao hơn trong một số trường hợp: Nếu được triển khai đúng cách, MuSig có thể ngăn chặn các kiểu tấn công như “rogue key” – điểm yếu mà multisig truyền thống dễ gặp.

Tóm lại, cả Multisig và MuSig đều giúp nâng cao bảo mật bằng cách yêu cầu nhiều khóa hoạt động cùng nhau, đồng thời giảm rủi ro mất mát do một điểm lỗi duy nhất.

Cần hỗ trợ thêm?

Đội ngũ chuyên viên bảo mật của BitcoinVN cung cấp các buổi tư vấn 1:1, giúp bạn kiểm soát tài sản số một cách an toàn và tự tin.

Dù bạn mới bắt đầu với ví tự quản, đang tìm hiểu về MuSig hay muốn nâng cao bảo mật vận hành, chuyên gia của chúng tôi sẽ hướng dẫn bạn từng bước.

Đặt lịch tư vấn 1:1 ngay tại: bitcoinvn.io/consulting